Opa, tudo bem galera?

Hoje nós vamos falar sobre uma ferramenta muito interessante, que é a

FTK Imager.

Existem muitas ferramentas que criam imagens forense e muitas delas fazem um ótimo trabalho. E esta ferramenta (FTK Imager) não fica por baixo. Além de criar imagens forense de disco, podemos realizar dumps de memória e até mesmo realizar uma pequena análise forense na imagem criada. Existem muitas outras fucionalidades que vocês vão descobrir no momento em que estiverem trabalhando com ela

A FTK Imager foi criada pela empresa AccessData e é grátis. No momento em que estou escrevendo esse posta, ela está na release 3.1.1

Existem 2 versões desta ferramenta. A primeira é conhecida como FTK Imager; e a segunda se chama FTK Imager Lite. A segunda versão foi feita para rodar a partir de uma mídia removível como um CD ou um dispositivo USB. Já a primeira versão é preciso instalar em uma estação forense.

Nesse post, nós vamos falar sobre a versão que precisa ser instalada na estação forense (FTK Imager). Porém, a versão lite funciona mais ou menos da mesma forma, sem maiores diferenças.

A primeira coisa que nós vamos fazer é baixar o executável do site. Depois vamos clicar no ícone

FTK Imager.exe para podermos instalar a ferramenta. Quando o processo de instalação tiver terminado, vamos clicar no ícone e abrir a ferramenta. A

Figura 1 mostra a tela inicial

Depois disso, vamos clicar no menu

File e clicar no botão

Create Disk Image e escolher qual dispositivo ou disco ou partição nós vamos fazer a imagem. Para escolher a opção de realizar uma imagem forense do disco, nós vamos na opção

Physical Drive. Se quisermos fazer a imagem de uma partição, vamos na opção

Logical Drive (Figuras 2 e 3)

Para esse post, eu vou fazer a imagem forense de uma pendrive conectada na minha máquina (512 MB), então eu vou escolher a opção

Physical Drive. Na

Figura 4 eu escolho qual dispositivo vou querer realizar a imagem, que no meu caso, eu escolhi justamente a Pendrive de 512 MB. Depois eu clico no botão

Finish.

Na próxima tela nós vamos clicar no checkbox

Verify images after they area created. Com essa opção selecionada, a ferramenta vai calcular os hashes MD5 e SHA1 da imagem criada.

Depois disso, eu vou clicar no botão

ADD.

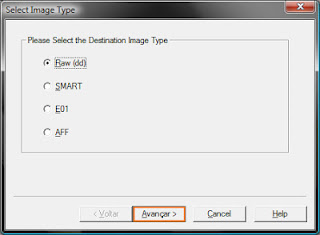

Depois disso, eu vou selecionar a opção

RAW, porque eu quero realizar a imagem forense cujo formato é o da ferramenta DD. Vou clicar no botão

Avançar

A próxima tela vai me pedir algumas informações sobre a evidência. Eu vou preencher estas informações. Depois disso, eu vou clicar no botão

Avançar.

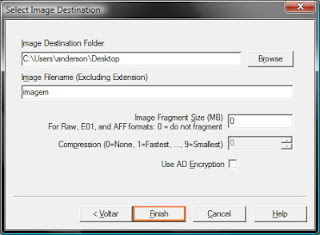

Na próxima tela eu vou escolher o diretório de saída (onde a imagem forense será gravada). No campo

Image Filename é onde vou inserir o nome do arquivo da minha imagem (eu não vou colocar a extensão do arquivo). Neste exemplo a minha imagem vai se chamar

pendrive.

No campo

Image Fragment Size eu vou colocar o valor zero porque eu não quero a minha imagem fragmentada. Se eu quisesse fragmentar em pedaços, eu colocaria neste campo o tamanho em MB que cada pedaço da minha imagem iria ter. Depois disso, é só clicar no botão

Finish (

figura 8).

A

Figura 9 é só clicar no botão

Start.

Uma vez que o processo de aquisição da imagem forense tenha terminado, podemos exibir um sumário com várias informações.

No mesmo diretório onde a imagem foi armazenada (neste exemplo, a imagem foi armazenada na área de trabalho - desktop) foi criado um arquivo .txt, que é como se fosse um log, que possui as mesmas informações do sumário.

Bom, é isso galera

Espero que esse post sirva de exemplo para que vocês possam trabalhar com esta excelente ferramenta.

No próximo post nós vamos falar um pouquinho sobre como adicionar uma imagem forense na FTK Imager.

Um abração!

Referências Bibliográficas: