Tudo bem?

Semana passada, nós mostramos como instalar o sleuthkit e autopsy no debian.

Muito bem. Agora, nós vamos ver como trabalhar com o autopsy, adicionando uma imagem e analisando essa imagem forense.

O que é o autopsy?

É uma interface gráfica para as ferramentas em linhas de comando do sleuthkit. O propósito do autopsy é analisar um file system de uma imagem forense.

Neste post, estaremos usando a distribuição SIFT (SANS Investigative Forensic Toolkit).

É uma distribuição voltada para forense computacional, que possui várias ferramentas com este propósito. A SIFT é baseada no Ubuntu. No entanto, podemos usar outras distribuições como a BackTrack (Kali), Caine, DEFT, etc.

Nós vamos analisar uma imagem física do Windows Vista

OBS: no fim deste post existe um link de referência. Nesta referência, a análise foi feita usando uma imagem lógica de uma partição do Windows

Para iniciar o autopsy, digite: autopsy.

Depois, selecione com o mouse o link que a ferramenta irá te passar, clique com o botão direito do mouse e escolha a opção: Open Link

Seção 1 - Criando um novo Caso no Autopsy

1.1) Criando um novo caso:

1.1.1) Clique no botão: New Case

1.2) Criando um novo caso:

1.2.1) Case Name: Analisando-Windows

1.2.2) Description: Procurando arquivos deletados

1.2.3) Investigator Names: aqui vai o seu nome. No meu caso, vou colocar Anderson

1.2.4) Clique no botão: New Case

1.3) Adicionando Host

1.3.1) Clique no botão: Add Host

1.4) Adicionando Host

1.4.1) Host Name: host1

1.4.2) Clique no botão: Add Host

1.5) Adicionando Imagem

1.5.1) Clique no botão: Add Image

1.6) Adicionando Imagem

1.6.1) Neste momento, vou informar o diretório onde a imagem está armazenada: ls $PWD/vis*

1.6.2) Selecione com o mouse e copie o path completo da imagem

1.7) Adicionando Imagem

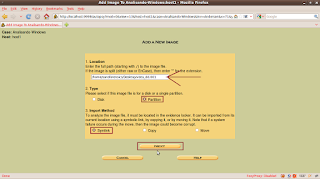

1.7.1) Clique no botão: Add Image File

1.8) Adicionando Imagem

1.8.1) Cole o path completo da imagem

1.8.2) Type: no meu caso, eu vou escolher a opção Partition

1.8.3) Import Method: no meu caso, eu vou escolher a opção Symlink

1.8.4) Clique no botão: Next

1.9) Adicionando Imagem

1.9.1) Na opção Data Integrity, seleciona a opção: Ignore...

1.9.2) Clique no botão: Add

1.10) Adicionando Imagem

1.10.1) Clique no botão: Ok

1.11) Calculando a integridade da imagem com o algoritmo MD5

1.11.1) Clique no botão: Image Integrity

1.12) Calculando a integridade da imagem com o algoritmo MD5

1.12.1) Clique no botão: Calculate

1.13) Visualizando o Check Sum MD5

1.13.1) O resultado será mostrado logo abaixo.

1.13.2) Clique no botão: Close

Referência: http://computersecuritystudent.com/FORENSICS/AUTOPSY/lesson1/

Existem alguns vídeos no youtube que mostram uma versão mais recente do autopsy, versão esta que roda somente em Windows.

Os links para os vídeos são:

- vídeo 1: https://www.youtube.com/watch?v=J1vhU0ZJNCs

- vídeo 2: https://www.youtube.com/watch?v=DlZTYBuvkZY

- vídeo 3: https://www.youtube.com/watch?v=_NSEufvkZIs

- vídeo 4: https://www.youtube.com/watch?v=e5O-d5M90EI

ResponderExcluirEu queria saber se é possível usar o Sleuthkit para recuperação de arquivos perdidos -- O Photorec é uma droga e só presta para recuperar fotos, e mesmo assim só as em formatos de arquivo populares. Não recupera vídeos e formatos de aquivos pouco usados como met, webm. E só recupera com margem de recuperação de 80%, eu medi. Vou expor meu caso, mas antes que algum moralista chato de plantão venha pegar no meu pé com aquele papinho de q eu devia ter feito Backup, eu tinha backup sim, completo, 40Gb de dados, uma cópia não-comprimida, espelhos brutos, numa partição que fiz no disco e outra cópia num pen-drive de 64 GB. Só que tanto a partição quanto o pen ( que estava plugado no momento para fazer uma atualização diária )tiveram seus dados corrompidos ( estavam montados no momento da ocorrência ). De fato muito azar, mas possível... O sistema quebrou totalmente e depois a máquina não queria instalar sistema -- O instalador só dava no final aviso de "Falha Fatal" e não finalizava a instalação -- Fui obrigado à deletar TODAS as partições da máquina e só assim consegui voltar à instalar. Eu estava tranquilo pq tinha o pen-drive e ainda poderria recuperar as partições via Testdisk... Pura ilusão. O Pen estava com o sistema de arquivos totalmente quebrado, ilegível e irrecuperável; e o Testdisk... achou 30 partições no disco ( e mais 20 no outro disco ! Eu nunca tinha formatado os discos em todo tempo de uso da máquina ! Tive que aturar a perrenga de examinar as partições uma á uma, mesmo com a instabilidade típica do Testdisk. Achei, no máximo uma instalação anterior, do início de fevereiro desse ano ( 2016 ), ou seja, todas as atualizaçãoes até 20 de março ( 40 dias ) continuam perdidas. e foram dias de trabalho frenético que incluíram ainda alguns arquivos de vídeo muito difíceis de encontrar de novo.Perdidos. Podia ficar satisfeito com isso, mas achei que devia ir mais longe para ver se aprendo mais ( e confesso que gostei da batalha ) Agora consegui uma cópia do CAINE 7.0 e quero tentar o Sleuthkit. Mas o tutoriais são vagos para quem não tem prática em comnputação forense... Mas ! fiz uma cópia DD do disco e guardei em outro HD, e joguei o testdisk nele. SURPRESA ! Achei um monte de partições que não apareciam antes na análise do original. Partições quebradas que não apareciam no Testdisk. 5 delas, com seus offsets e extenções, tudo com seus setores. mas impossíveis de abrir. O Photorec não extrai nada que preste deles, então quero tentar o Sleuthkit para pelo menos ver o que ele pode fazer -- e com que qualidade.

Eu gostaria de saber qual a sintaxe ( e um exemplo ) para escavar os arquivos dessas partições e enviá-las para uma outra partição, de resgate. Quero encontrar especificamente arquivos .met, .webm. .odt, .doc, e pastas ( procuro uma chamada TRABALHOS TEMPORÁRIOS ),na partição sdb1 ( com o offset nnnn, e extensão NNNN ),ou o espelho DD dela ( que está na sdb2 ) e enviar os resultados para a sda4 ( offset XXXX ) ? Que sintaxe devo usar, e um exemplo, por favor, pois não domino a arte de ler e aplicar sintaxes ( uso no máximo o chattr e chmod, e nem isso posso dizer que domino )

É completamente possível fazer isso com o sleuthkit. Mostrar aqui no blog iria ser um pouco complexo. Vc pode dar uma olhada em algumas postagens antigas no blog do sans, eles tem alguns exemplos de como realizar o carving de arquivos usando o sleuthkit.

ExcluirO blog do sans é: https://digital-forensics.sans.org/blog